#930 hasta donde yo se las evidencias de que NK financie a Lazarus no existen. Han sido Kasperski los únicos en conexionar un sub-grupo de Lazarus con NK a través de una IP, que a efectos prácticos no quiere decir absolutamente nada, de hecho casi parece más un indicio de que justamente no ha sido desde allí. Aunque lo dicho: No hay ninguna evidencia de la procedencia del ataque.

¿Os he recomendado ya el documental "Zero Days"?

Solo se que no sabemos nada. Dejad las conjeturas.

Adiós.

#932 Si dejamos las conjeturas, el foro queda desierto. En cuanto al docu luego le echaré un ojo que tiene buena pinta, aunque miedo me da viniendo de ti

Esto solo es una pre alpha, marketing, luego empezarán con los DLC's

https://www.voanews.com/a/group-behind-leak-of-tools-used-in-ransomware-attack-says-ready-to-sell-more-code/3853872.html

(No me creo na, era por seguir con el salseo)

#935 Si será verdad. No sé como irá lo de confiar en esas cosas, pero si es un grupo con cierto "renombre" del que posibles compradores sepan que se pueden fiar, me imagino que por algunos exploits desconocidos/no parcheados pueden pagar bastante

Digo lo del marketing porque económicamente hablando la estrategia seguida es más que patética en cuanto a resultados, pero no en cuanto a difusión y publicidad pudiéndose sacar mucho más con cualquier day0.

¿Realmente el SMB1 tenía alguna función crítica actual? Un protocolo de antes de que yo naciese, de museo, de desguace, pregunto desde la ignorancia, por saber si Microsoft en vez de reciclar tiene síndrome de diógenes.

#939 SMBv2 nació con Vista, SMBv1 no es tan viejo. Mucho hardware está diseñado en SMBv1 actualmente (pequeños NAS de esos que compras en pc-componentes usan SMBv1 para compartir ficheros), de ahí que aún se mantega por retro-compatibilidad.

Para una empresa/domicilio, SMBv1 apenas se usa, el hardware que lo utilice seguramente tenga algún update de firmware que lo mejore al SMBv2, y si no lo tiene lo mejor será tirarlo a la basura por obsoleto. SMBv1 lo creó IMB, Microsoft solo lo implantó en sus sistemas.

Windows 2003 Server usa SMBv1. No es tan tan viejo como parece.

Más viejo que yo no, pero 30 añetes se gasta fijo, gracias por la info.

Edit: no, no llega a los 30, lo leí ayer en un artículo y lo databa de los años 80, rigorrr.

#941 https://en.wikipedia.org/wiki/Server_Message_Block#SMB.2F_CIFS.2F_SMB1

Aquí tienes más info al respecto. Nosotros en el trabajo jubilamos (por fin!) nuestro Windows Server 2003 a principios de año. Teníamos instalado en ese servidor el programa de contabilidad, y lo hemos mantenido hasta cerrar el año fiscal. Por eso en Enero pude finalmente apagar ese servidor y mandarlo a la basura. Que alivio.

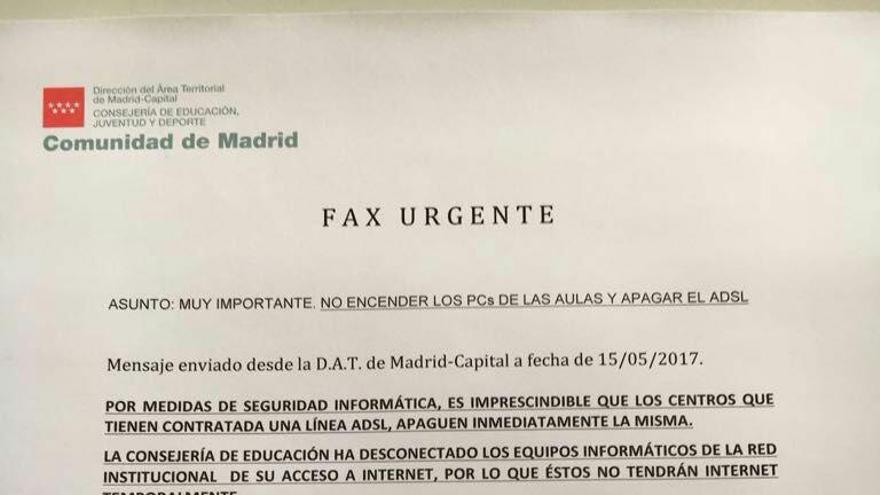

lo que no se, es que haran las instituciones publicas, por ejemplo madrid mando apagar todos los ordenadores escolares desde el lunes (asi como algunas de sus intranets, no se pueden pasar faltas y cosas asi). Pero no les veo con capacidad, para actualizar, desinfectar/checkear o formatear todos los equipos de instituto. Seguramente tengan una infraestructura mas grande que la mayoria de empresas, aunque tambien ha sido muy alarmista posiblemente casi ningun centro este infectado.

#943 Pues de algo han de vivir, los fontaneros si hay una inundación les hacen palmas las orejas, lo mismo con empresas dedicadas a la seguridad informática con un ataque a gran escala, "actualizar, desinfectar/checkear o formatear" el material de un instituto lo pueden hacer un par de profesionales, ese comunicado es un poco el paripé protocolario.

Capacidad tenemos y mucha, y espero que esto haya propiciado que muchas personas en paro y los conocimientos necesarios hayan podido sacarse unas pelas, por ver el lado positivo del ataque.

Anyway es un trabajo creo que metódico, fácil, que podría desempeñar cualquier persona que esté un poco ligada al mundo de la informática, digo un poco porque las soluciones no implican desmontar una ojiva nuclear precisamente.

Para quien lo necesite, hay un scanner de red que utilizo mucho llamado Slitheris Network Discover (freeware hasta 50 IP's) que devuelve mucha información de red relevante, lo han actualizado y ahora detecta si los PC's tienes SMBv1 habilitado y si tienen, o no, el parche correspondiente:

Aquí un ejemplo en una de mis LAN's, tengo 4 equipos que al parecer no han ejecutado Windows Update (y eso que lo tengo por GPO  ). No corro riesgo ya que no tengo esa LAN expuesta a internet. Seguramente a alguien de por aquí le sea útil el programita.

). No corro riesgo ya que no tengo esa LAN expuesta a internet. Seguramente a alguien de por aquí le sea útil el programita.

#932 "Zero days" es todo acerca de stuxnet? aparentemente es un gusano informatico que afecto a Iran sobre todo y que esta relacionado con otro malware llamado Duqu...dicen que el ataque fue diseñado por Israel?

Tremendo lo que puede armar un virus, una catástrofe Nuclear

#948stron-G-AwP-:Tremendo lo que puede armar un virus, una catástrofe Nuclear

[video][https://www.youtube.com/watch?v=C8lj45IL5J4/video]

No es nada nuevo tampoco

#952 La NSA tiene varios bugs/exploits que permiten tomar el control remoto de diferentes equipos. Los mantiene en secreto para su propio disfrute. Se produce un leak y publican los exploits. Rápidamente Microsoft saca un parche en Marzo. Como los sysadmins somos unos monos, tenemos un montón de equipos y servidores sin parchear. El pasado viernes alguien coje un ramsonware normal y corriente y le agrega el exploit de la NSA para infectar equipos remotos.

El bicho rápidamente infecta un montón de ordenadores, alcanzando Telefonica, la red de trenes de Rusia, los hospitales de GB, etc... por no hablar de miles de empresas y Pymes random infectadas.

Ese podría ser un resumen.

La Guardia Civil condecora a Chema Alonso, el 'hacker' de Telefónica

http://www.elmundo.es/economia/macroeconomia/2017/05/19/591dfe00ca4741c14f8b45d7.html

¿Pero qué cojones? En la noticia no me queda claro si está relacionado directamente con el ataque de Telefónica o es por una colaboración continuada. De lo que no hay duda es que está vendiendo su personaje de puta madre.

#954 Y segun lo que el conto estaba de vacaciones, pero volvio al curra para echar una mano. Pero aun asi el reconoce que no es su tarea. El esta al frente de otros proyectos.

Aunque me tachen de noob segun se han ido revelando noticias y demas sobre que en entornos enterpraise es mas dificil parchear porque tal y porque cual... no estan dando puerta abierta a que se creen mas zero days aunque microsoft ya los haya localizado y haya actualizado para evitar el fallo. Este tipo de empresas y cuanto mas grandes peor, no estan dejando una puerta abierta con esto?

Quiero decir que ahora a lo que se dedicaran los tios estos es a mirar que tipo de vulnerabilidades hay que sean recientes y a volver a intentarlo con ellas sabiendo que los entornos grandes actualizan mas tarde? LOL

#958 Nah, las grandes empresan han dado el mensaje oficial de:

Nosotros tardamos en parchear porque somos muy grandes e importantes y un parche nos puede joder y claro... por eso tenía 15.000 servidores sin parchear desde 1990

Y ahora, después del virus, han parcheado los 15.000 servidores de golpe y no ha pasado nada, ni se les ha jodido nada, ni han perdido información... Que significa eso? Que el mensaje de no parcheamos por si acaso el parche está mal y me jode es una trola más grande Falete. Como ya ha dicho Microsoft, éste incidente servirá para abrir los ojos a más de un sysadmin/empresa. Los parches están testeados, y yo al menos no he visto ningún bug por parche desde hace AÑOS.

Es más, si tu empresa es la PUTA NASA y tienes miedo de liarla con un parche; clonas la máquina, parcheas, testeas y pones en producción. Tiempo empleado 12hr y a correr, pero eso de dejar toda la puta empresa sin parchear por si se me jode algo con un parche es una excusa que no se la creen ni ellos mismo.

#959 Yo personalmente, creo que la cuestión aquí son los protocolos de seguridad y testeo de las grandes empresas/multinacionales. Hay aplicaciones muy críticas que cuando se realiza cualquier cambio en el sistema se tiene que auditar primero antes de pasarlo a producción. Obviamente no se puede realizar una auditoria para cada patch que saca Microsoft, así que las empresas eligen realizar sus updates con mayor o menor frecuencia, y ahí comienza el problema.

Por poder, podrían poner auto-update, que el server instale y se reinicie solo (en mi empresa por ejemplo lo tenemos más o menos así con un WSUS), pero claro, luego vienen los líos cuando un día deja de funcionar X infraestructura por alguna update rana, incompatibilidad, reseteo de alguna configuración, whatever, y no es lo mismo que se pare una empresa de 50 empleados por una update turbia en 3 servidores, que parar Telefónica y tener X mil servidores con una update chunga. Y ojo, que el que haya fallos por alguna update no es lo normal, pero tampoco es que no pase nunca.

Así que el problema está aquí, encontrar un balance entre viabilidad y seguridad, que desde luego ya acabamos de ver que no es actualizar los servidores cada 3 meses, pero tampoco se puede hacer con cada patch...